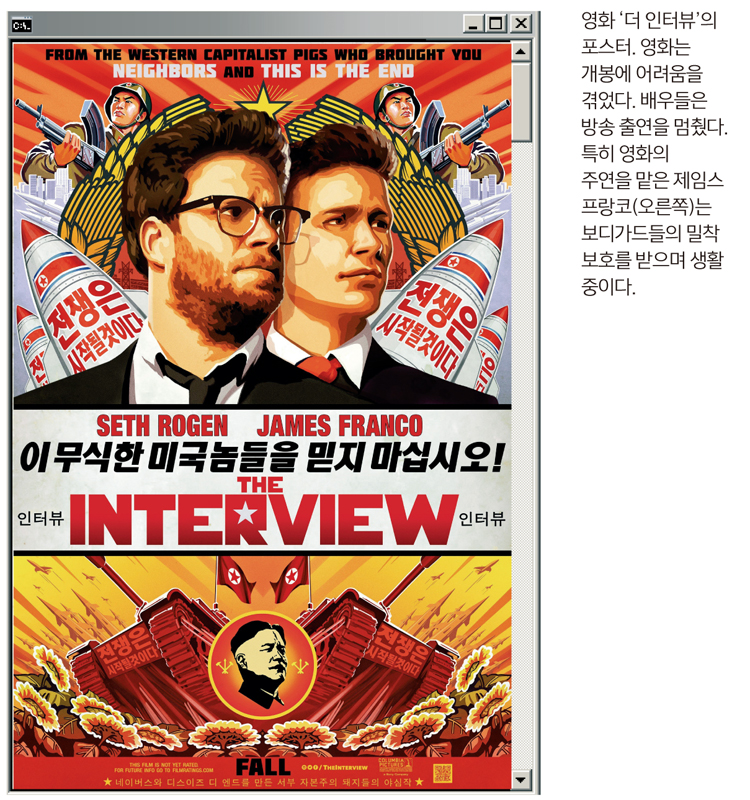

지난 11월 24일, 소니 픽처스의 내부망에 괴상한 그림 하나가 올라왔다. 그림에는 “우리는 너희들 의 비밀문건과 다른 데이터를 모두 손에 넣었다. 우리 에게 복종하지 않으면 이 데이터를 전 세계에 뿌려버 리겠다”고 적혀있었다. 이들은 자신을 ‘#GOP’라고 밝 혔다. 며칠 뒤 정말로 기밀문서와 미개봉 영화가 유출 됐다. 화살은 곧장 북한을 향했다. 북한이 김정은 암살 을 소재로 한 영화 ‘더 인터뷰’에 앙심을 품고 해킹을 저 질렀다는 것이다. 미국 연방수사국(FBI) 역시 북한을 범인으로 지목했다. 제임스 코미 FBI 국장은 “인터넷 프로토콜(IP) 주소 추적결과 북한 IP를 확인했다”며 “정체를 숨기려고 가짜 서버를 사용했는데 이 과정에 서 실수로 북한에서만 접속할 수 있는 서버를 이용했 다”고 밝혔다.

IP만으로는 단정 짓기 어려워

일부에서는 반론이 제기됐다. 다른 국가가 얼마든지 북한에서 공격하는 것처럼 위장할 수 있기 때문이다. 해커는 다른 PC에 악성코드를 심어 ‘좀비 PC’를 만들거나 자신의 IP를 드러내지 않고 남의 IP로 위장할 수 있다. 예를 들어 지난 농협 사태 당시 꽤 많은 베트남 IP가 발견됐으나 실제로는 북한 해커의 악성코드에 감염된 ‘좀비 PC’였다. 서버를 공격한 좀비 PC를 찾아냈듯, 베트남 PC를 좀비로 만든 사람을 한 번 더 찾아내면 되지 않을까. 이 역시 어렵다. 해커가 자신의 정체를 숨기고 돌아다닐 수 있는 경유지가 워낙 많고, 해당 서버 관리자의 협조가 필요하기 때문이다. 농협 해킹 사태 때 베트남에서 쉽게 증거를 잡을 수 있었던 것은 우리 경찰이 베트남 경찰에 기술전수를 해줬던 인연이 작용했다.

해커를 찾아내는 기술로 많이 알려진 것이 ‘IP 추적’ 기술이다. 서울에서 부산까지 운전을 해서 내려가는 과정을 한번 생각해보자. 운전자는 서버와 사용자가 정보를 주고받는 최소 단위인 ‘패킷’, 도로는 ‘인터넷 회선’, 고속도로 톨게이트는 패킷을 서버와 이어주는 ‘라우터’가 된다. IP 추적 기술은 운전자가 서울, 부산 같은 톨게이트를 지날 때마다 운전자의 팔에 스탬프를 찍는다. 서울에서 온 걸 숨기기 위해 대전이나 대구에 들렸다가 온다고 해도 팔만 보면 운전자가 어디서 왔는지 알 수 있다. 이 방법은 2000년대 초반까지 활발히 연구됐지만 지금은 거의 중단됐다. 비용이 문제였다. 통신사들이 패킷에 도장을 찍기 위한 라우터 업그레이드에 소극적이었다. 그래서 현재는 IP만으로 해커를 완전히 추적하기 어렵다. 미국이 지금까지 한 번도 사이버 공격의 배후를 밝히지 못한 것도 증거부족 때문이었다. 그렇다면 이번에는 대체 어떻게 알아낸 걸까. 기자의 대학시절에 해답이 있다.

모든 프로그래머는 흔적을 남긴다

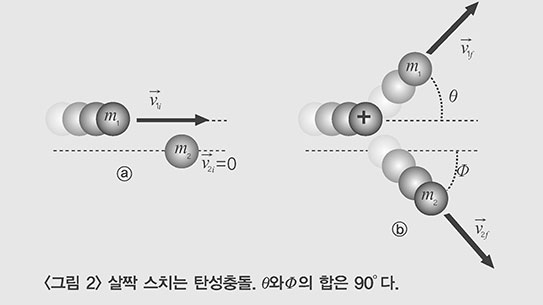

때는 대학교 2학년, 친구가 와서 숙제를 보여 달라 고 했다. 그냥 보여주려다 “과제 베끼면 무조건 F”라 는 교수님 말씀이 떠올랐다. 그래서 핵심 기능을 하는 함수를 새로 짜서 친구에게 보내줬다. 그 친구는 그걸 또 다른 두 명과 나눠봤다. 몇 주 뒤, 기자는 ‘경고’, 친 구들은 모두 ‘F’를 받았다. 친구들도 바보는 아니었다. 당연히 변수와 함수의 이름, 순서를 바꿔서 제출했다. 그런데도 꼼짝없이 걸렸다. 더구나 아예 새로 프로그 램을 짠 기자까지 들킨 이유는 무엇일까. 냉장고에서 오렌지 주스를 꺼내는 두 사람을 비교 해 보자. 이 동작을 잘게 쪼개면 수십 개 이상으로도 쪼갤 수 있다.

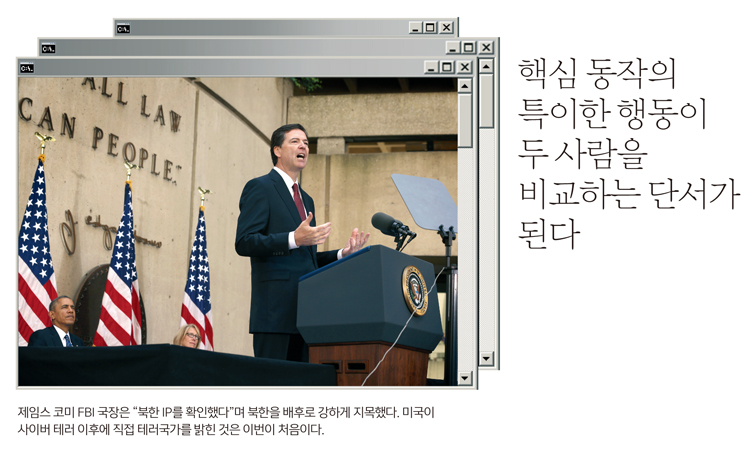

컴퓨터는 복잡하게 모든 동작을 비교하지 않고 ‘냉장고 문을 연다’, ‘손을 내밀어 주스를 든다’ 같은 공통된 동작을 비교한다. 이때 한 사람은 반드시 오른발을 내민 뒤 냉장고를 열고 다른 사람은 중지를 이용해 주스를 잡는다. 핵심 동작의 특이한 행동이 두 사람을 비교하는 단서가 되는 것이다. 두 프로그램을 비교할 때도 이 방법을 사용한다. 중요한 기능을 하는 부분에서 프로그래머 특유의 습관을 살펴보면 두 프 로그램을 한 프로그래머가 짠 것인지 확인할 수 있다. 이것을 인간 유전자에 빗대 ‘사이버 게놈’이라고 부른 다. 친구들이 만든 프로그램에는 모두 기자의 사이버 게놈이 남겨져 있었다.

미국도 사이버 게놈을 활용해 이번 악성코드가 북한에서 만들어졌다는 사실을 확인한 것으로 보인다. 사이버 게놈은 원래 악성코드 간의 유사성을 확인하기 위해 개발됐다. 악성코드는 학교 숙제보다 훨씬 많고, 훨씬 길다. 매일 5만5000개가 넘는 새로운 악성코드가 만들어지고, 악성코드 하나의 분량은 A4 용지 한 박스 이상이다. 악성코드 분석가가 수작업으로 일일이 확인할 수 없는 양이다. 반면 사이버 게놈 프로그램으로 핵심 부분에서 프로그래머의 습관을 확인하면 해커가 해킹을 배운 곳, 이전에 참고한 악성 프로그램 등을 알아낼 수 있다. 2009년부터 사이버 게놈을 연구한 미국은 악성코드 개발자를 확인하는 것을 넘어서 해커의 소재지에 물리적인 타격을 하겠다고 선언했다. 그만큼 사이버 게놈추적에 자신이 있다는 것이다. 사이버 게놈을 연구하는 김휘강 고려대 정보보호대학원 교수 역시 “소니 픽처스 공격에 사용된 악성코드와 MBC와 KBS를 해킹할 때 사용했던 악성코드 사이에 유사성이 있다”며 북한을 이번 사태의 배후로 지목했다.

사이버 전쟁은 적과 동지 구분이 어려워 불똥이 어디로 튈지 모른다

총알 못지않은 공격이 오가지만 적을 구분해내기 쉽지 않다

중국, 미국 공격 눈감아줬나

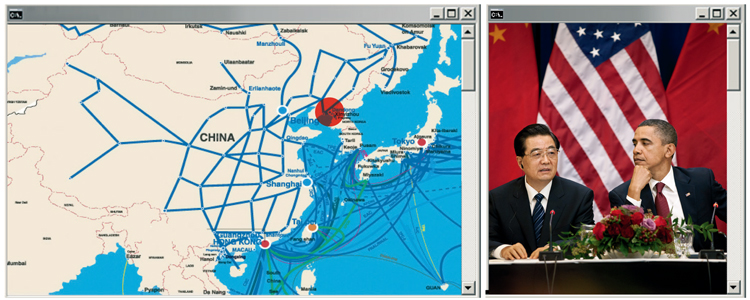

미국이 북한을 범인으로 지목한 직후, 북한의 인터 넷이 며칠 동안 마비됐다. 미국 정부는 어떠한 공식 입 장도 내놓지 않았지만 모두 미국의 소행으로 짐작하 고 있다. 북한 인터넷 마비에 사용된 기술은 디도스 (DDoS)다. 디도스란 인터넷 회선에 대량의 쓰레기 정 보를 전송시켜 회선을 마비시키는 기술이다. 북한처럼 인터넷 망 용량이 적은 곳은 디도스 공격에 더 쉽게 무 너진다. 흥미로운 점은 중국의 반응이다. 북한 인터넷 회선 은 중국 동북부 지역 통신사 회선을 빌려서 사용한다.

디도스 공격을 하더라도 차이나 유니콤 같은 중국 통 신사를 반드시 거쳐 가야 한다. 이런 큰 통신사들은 기본적으로 디도스를 막는 기술을 가지고 있다. 디도 스 공격이 오는 회선을 아예 다른 곳으로 돌려버리거 나, 쓰레기 정보를 차단시키면 어렵지 않게 막을 수 있 다. 그럼에도 북한이 계속 당하는 것은 중국 정부가 적극 나서지 않기 때문이라는 시각이 있다. 김 교수는 “중국 정부가 이번 사태를 묵인하고 있는 것 같다”고 말했다. 북한과 미국의 사이버 전쟁은 지켜보는 사람마저 긴장하게 만든다. 적과 동지 구분이 어려워 불똥이 어 디로 어떻게 튈지 모른다. 이전의 전쟁에서는 상대가 나를 향해 총을 쏘면 무조건 나쁜 놈, 안 쏘면 좋은 놈 이었다. 사이버 전쟁은 총알 못지않은 공격이 오가지 만 적을 구분해내기 쉽지 않다. 또 배신도 그만큼 쉬 워져서 누구 하나 믿기 힘들다. 언제 우리나라가 공격 대상이 될지 모른다. 이미 몇 번이나 북한에게 당하지 않았는가.

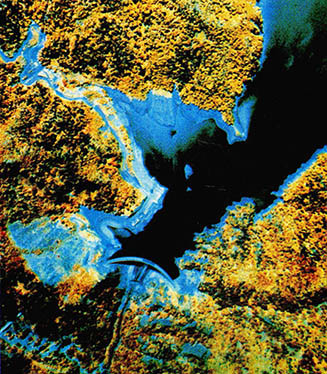

중국의 국유기업인 차이나 유니콤의 망 구성도. 신의주 부근에서 북한망과 연결된 지점이 보인다. 그래서 북한을 공격하기 위해서는 반드시 중국을 거쳐가야 한다. 이에 중국이 공격을 눈감아줬다는 주장이 제기됐다.

▼관련기사를 계속 보시려면?

INTRO. 사이버 백년전쟁

PART 1. 미국은 왜 북한을 지목했나

PART 2. 기상천외한 해킹기술 5

Epilogue. “북한 악성코드는 사이코패스”