A와 B는 경쟁회사의 의뢰를 받아 국내 굴지의 S그룹에 컴퓨터 내용을 모두 지워버리는 바이러스를 제작하고 퍼트린 혐의를 받고 있는 용의자다. 검찰은 그들의 컴퓨터와 플로피 디스크, CD 등을 압수해 조사를 실시했다. 하지만 본인들이 범죄 사실을 극구 부인하고 있고, 컴퓨터의 기억장치에서는 이들이 제작했다고 여겨지는 바이러스가 발견되지 않아 기소할 증거를 찾아내지 못해 어려움을 겪고 있다. 검찰은 마침내 컴퓨터 범죄수사관 표인식씨(가명)를 불러 문제를 해결하기로 하는데….

그림 속에 숨겨진 증거

“저희가 할 수 있는 일은 다 해봤지만 이들이 워낙 컴퓨터의 도사인지라 범죄 증거가 하나도 남아있지 않습니다. 모든 자료를 지워버린 것 같아요.”

검찰 담당관이 표인식 수사관에게 그동안의 수사 과정을 설명했다.

“그런 자료들은 저들에게도 아주 중요한 자료이기 때문에 지워버릴 리가 없습니다. 아마도 컴퓨터 내에 교묘하게 숨겨 놓았거나 암호화시켜 저장했을 것입니다. 제가 한번 살펴보죠.”

표인식 수사관은 용의자들의 컴퓨터를 켜고 분석을 시작했다. 우선 컴퓨터 내부 명령어를 사용해 용의자들이 마지막으로 썼던 프로그램이 어떤 것인지 확인했다. 이상하게 이들은 그림을 편집하는 프로그램을 많이 사용했음을 알게 됐다.

“음, 이상한 걸? 프로그래머들이 그림 편집 프로그램을 이렇게 많이 써야할 일이 없을텐데….”

이런 상황은 B의 컴퓨터도 마찬가지였다.

“역시 마찬가지야. 둘이서 공통적으로 갖고 있는 그림파일이 어떤 것인지를 확인해 봐야겠군!”

표인식 수사관은 두명이 공통으로 갖고 있는 그림파일 15개를 찾아냈다. 이 그림들은 컴퓨터 배경화면으로 쓰이는 멋진 풍경이 담긴 사진들이었다.

“음. 멋진 사진이긴 하지만 이런 별 볼일 없는 파일을 서로 나눠 가질 이유가 없을 텐데…. 아마도 그림 속에 어떤 중요한 정보를 숨겨놓은 것은 아닐까? 그림 속에 정보를 숨겨놓는 기술인 ‘스테가노그래피’(steganography)는 전문 프로그램을 동원해야 하는데 그런 프로그램은 쓴 흔적은 없단 말이야. 그럼 이 방법으로 해볼까?”

스테가노그래피란 그리스어로 ‘숨겨진 글’이라는 뜻이다. 고대 그리스인은 극비의 메시지를 전달할 때 나무판에 내용을 새기고 그 위에 왁스를 덧칠해 겉으로 볼때는 보통 나무판인 것처럼 위장했으며, 이 판을 받은 사람은 왁스를 긁어내고 메시지를 읽었다. 현대에 와서는 사진이나 음악파일에 메시지를 숨긴 스테가노그래피가 겉으로 보거나 들을 때는 원래 사진이나 음악과 거의 틀리지 않다는 점을 이용해 사용되고 있으며, 원본의 메시지는 특수 프로그램을 통해서만 확인할 수 있다. 최근에는 테러리스트들이 통신수단으로 이용하고 있다고 추측되는 정보은닉 기술이다. 표인식 수사관은 컴퓨터 내에 설치됐다 최근에 지워진 프로그램 중에 ‘GDH’라는 프로그램이 있음을 확인했다.

“GDH? Graphic Data Hiding이라는 뜻일까? 한번 확인해 봐야겠군.”

인터넷 검색을 통해 GDH는 미국의 해커 그룹이 제작한 스테가노그래피 제작 프로그램임을 확인하고는 미국에 유학중인 컴퓨터 프로그래머에게 연락해 어렵게 해당 프로그램을 얻을 수 있었다. 그리고 프로그램을 설치해 의심받고 있는 15개의 그림파일을 GDH 프로그램에 입력했다.

“아하~ 그럼 그렇지.”

용의자들은 바이러스의 소스 코드와 입금 받기로 한 비밀 계좌번호, 그리고 의뢰자인 경쟁회사가 건네준 S그룹의 전산망 구조 등이 담긴 자료를 압축시켜 그림파일 안에 숨겨놨던 것이다.

표인식은 해당 자료를 검찰에 건네줬고 검찰은 이를 증거로 두명의 바이러스 제작자를 기소할 수 있었다. 용의자도 명백한 증거 앞에서 자신들의 범죄를 시인할 수밖에 없었다.

전문 용어로 회자되다 실제 직업으로

이 일화는 사이버 범죄의 여러 사례 중 하나일 뿐이다. 최근의 사이버 범죄는 그 유형과 수법이 날로 기발해져 보통의 수사방법으로는 단서조차 찾기 힘들어지고 있다. 점차 교묘해지는 사이버 범죄를 단속하기 위해 사이버 세계에서도 일반 수사와 마찬가지로 첨단 법의학 기법이 동원되고 있다. 이를 ‘컴퓨터 포렌식’(Computer Forensic), 즉 컴퓨터 법의학이라 한다. 최근 컴퓨터를 이용한 사이버 범죄는 예전처럼 해커의 단순 장난 수준을 넘어 의도적으로 특정인 또는 특정기업의 정보를 빼내는 악의적 경향으로 바뀌고 있다. 이를 수사하기 위해서는 용의자의 컴퓨터를 압수하는 일은 기본이며, 특히 범죄자가 컴퓨터로 어떤 일을 했는지 분석하고, 이로부터 정확한 증거를 수집하며 증거가 파괴됐을 경우 복구해서 법적인 증거로 활용하는 것이 필요하다.

컴퓨터 법의학이라는 용어는 1991년 미국 오레곤주 포틀랜드의 국제컴퓨터조사전문가협회(IACIS, International Association of Computer Investigative Specialists)에서 처음으로 사용됐다. 당시 이 용어는 컴퓨터 보안 영역과 컴퓨터 법학회에서 자주 사용되던 말로서, 법학 분야의 과학적 응용으로 전문가들 사이에 회자되던 말이었다. 하지만 점차 사이버 범죄가 증가하고 교묘해지자 본격적으로 사용됐고, 그 구체적 수사 과정까지 개발되기에 이르렀다.

복사본을 확보하라

일반적으로 사이버 범죄에 채택되는 증거로는 단연 하드디스크를 손꼽을 수 있다. 하드디스크는 사용자가 사용하는 대부분의 데이터를 1차적으로 저장하는 공간이기 때문이다. 하지만 보통 사이버 범죄에 사용된 하드디스크는 물리적이나 논리적으로 손상된 경우가 대부분이다. 사이버 범죄자들이 자신의 범죄를 은폐하거나 증거를 없애기 위해 하드를 포맷하거나 외부에서 물리적 충격을 가하기 때문이다. 사이버 수사관은 이런 상태의 하드디스크를 복원해 사이버 범죄의 증거를 확보한다. 그렇다면 손상된 하드디스크의 데이터를 어떻게 복원하는지 사이버 범죄 수사절차에 따라 알아보자.

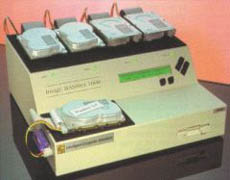

먼저 범죄 증거가 포함돼 있는 하드디스크의 내용을 백업용 하드디스크에 그대로 옮기는 작업이 필요하다. 이렇게 함으로써 원본 증거물의 훼손을 막을 수 있다. 이 과정에는 ‘디스크 이미지’를 복사하는 특수한 장비가 사용된다. 디스크 이미지란 디스크 전체의 내용을 하나의 파일형태로 만든 것을 말한다. 즉 원본 디스크의 모든 상태를 복사기로 복사하듯 똑같이 재현한 것이다.

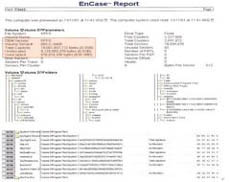

다음으로는 백업된 디스크 이미지를 원본과 동일하도록 보존해야 한다. 이는 원본 디스크를 초기 상태로 보존함으로써 수사관이 하드디스크에 변형을 가해 범죄 증거를 조작했다는 시비를 막기 위함이다. 즉 하드디스크에 어떠한 변형도 이뤄지지 않았다는 점을 증명하기 위해 원본과 똑같은 복사본을 확보하는 것이다. 이 과정에는 암호학에서 널리 쓰이는 ‘메시지 인증 코드’ 기법이 사용된다. 메시지 인증 코드란 원본 데이터의 내용을 특정 수학함수(흔히 해쉬함수라고 함)에 적용시켜 얻은 값이다. 만약 원본 데이터와 다른 내용을 적용하면 전혀 다른 함수값이 나오므로 데이터의 조작 여부를 쉽게 알 수 있다. 이런 암호학적 해쉬함수로 알려진 것들은 MD5, RIPEMD, SHA 등이 있다. 백업된 파일 각각을 해쉬함수에 적용시켜 출력된 값을 같이 보관함으로써 추후 아무런 변형이 이뤄지지 않았음을 증명할 수 있다.

섹터만 무사하면 복원 OK

세번째 단계는 디지털 증거를 추출·처리·판단하는 분석용 프로그램을 사용해 하드디스크를 분석하는 과정이다. 논리적인 디스크 포맷이나 물리적인 외부 충격으로 손상된 하드디스크의 데이터를 복원할 수 있는 이유는 디스크 자체가 갖는 자기적 특성과 물리적 구조 때문이다.

컴퓨터 프로그램의 삭제 명령은 하드디스크에 저장된 특정 파일의 모든 내용을 삭제하는 것이 아니다. 단순히 그 데이터의 일부만을 삭제해 컴퓨터가 파일이 있던 자리를 빈 공간으로 인식하게 만드는 것이다. 이때 삭제된 데이터는 하드디스크의 자기 특성에 의해 ‘자기 잔상’을 남기는데, 이를 이용하면 삭제된 데이터를 복구할 수 있다.

또한 구조적 특성에 따른 복원 가능성은 하드디스크가 어떻게 구성돼 있는지를 파악하면 쉽게 이해할 수 있다. 하드디스크는 실린더와 헤드, 섹터의 세가지 구역으로 구성되며 실제 데이터가 저장되는 공간은 섹터 부분이다. 실제 특정 데이터는 실린더와 헤드, 섹터가 상호간에 미리 정해진 방법으로 하드디스크를 검색하고 데이터 저장 영역을 스크리닝하면서 적당한 영역에 저장된다.

따라서 특정 데이터의 복원은 원론적으로 섹터 부분만 손상이 없다면 가능하다. 물리적인 충격이 하드디스크에 가해져 실린더와 헤드가 손상되면 새로운 데이터를 저장하기는 어렵겠지만, 섹터 부분이 ‘살아 있다면’ 데이터를 복원하는데 문제가 없다. 이같은 디지털 미디어 분석에 사용되는 프로그램으로는 EnCase, SafeBack, SnapBack, DIBS 등이 있다.

마지막은 지금까지의 과정을 거쳐 분석된 내용들을 법적 증거로 채택시키기 위해 법정 제출을 준비하는 과정이다. 하지만 실제 이 단계는 아직 구체적인 법조문으로 규정된 바가 없어 각 수사기관이나 연구기관에 따라 조금씩 상이함을 보인다. 앞으로는 형사법과 형사소송법, 민사법과 민사소송법 등과 같은 법조문에 사이버 범죄에 대한 구체적인 수사 절차법 등을 만드는 일이 시급하다.

우리나라는 인터넷 보급률 1위라는 수치적 통계와 함께 세계 여러나라로부터 해킹 등의 사이버 범죄에 노출돼 있다. 굳이 해외를 언급하지 않더라도 국내에서 시도되는 다양한 사이버 범죄는 나날이 급증하고 있다. 하지만 컴퓨터 법의학 같은 사이버 범죄 수사기법을 적용할 수 있는 전문 인력은 턱없이 부족한 형편이다. 다가오는 미래는 현실과 사이버 세계의 구분이 모호해지면서 그 경계 범위가 무한히 넓어지게 될 것이다. 미래에는 총과 수갑 대신 키보드와 마우스로 무장한채 사이버 세계의 안전을 지키는 디지털 수사관도 멋진 직업이 될 듯하다.