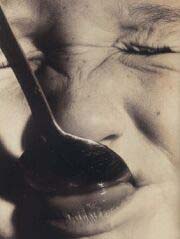

“이거 제 사진 아닌가요?”

지난 5월 6일, 스마트폰 해킹 모의 실험을 위해 보안 업체 ‘KTB솔루션’을 찾은 지 30분 즈음 지났을 때였다. 실험을 진행하던 화이트해커 그룹 ‘락다운’ 박재일 부대표의 노트북에 기자의 사진이 등장했다.

락다운은 스마트폰 해킹에 대한 보안 기술을 연구하는 해커들의 모임이다. 자세히 보니 사진을 찍은 각도가 박 부대표의 옆자리에 앉은 락다운의 김선태 학생(부천북고 2학년)의 휴대전화였다. “사진 찍는 소리도 안 나죠? 제가 지금 노트북으로 선태의 휴대전화 카메라 기능을 켜서 찍은 거예요. 아무도 모르게.”

‘아무도 모르게’라니. 카메라의 주인도, 찍히는 사람도 모르게 저 멀리 떨어진 컴퓨터의 클릭 한번에 사진이 찍힌 것이다.

국정원 RCS도 스파이앱 만드는 해킹 프로그램

이런 일이 가능한 이유는 휴대전화의 모든 보안을 무력화시키는 ‘스파이앱’이 깔려 있었기 때문이다. 해킹 프로그램을 이용하면 스파이앱을 만들 수 있다. 지난해 7월 국가정보원이 이탈리아 해킹업체인 ‘해킹팀’으로부터 ‘원격조종시스템(RCS)’을 구입한 사실이 밝혀지면서 논란이 됐다. RCS에도 적용될 수 있는 기기의 범위와 접근 권한에 따라 여러 가지 버전이 존재한다. 국정원이 산 것으로 알려진 해킹팀의 ‘갈릴레오’는 그 중에서도 윈도우, 리눅스, 안드로이드, iOS, 블랙베리, 윈도우(모바일용), 심비안 등 대부분의 운영체제에 적용될 수 있는 ‘강도 높은’ 해킹 프로그램이다.

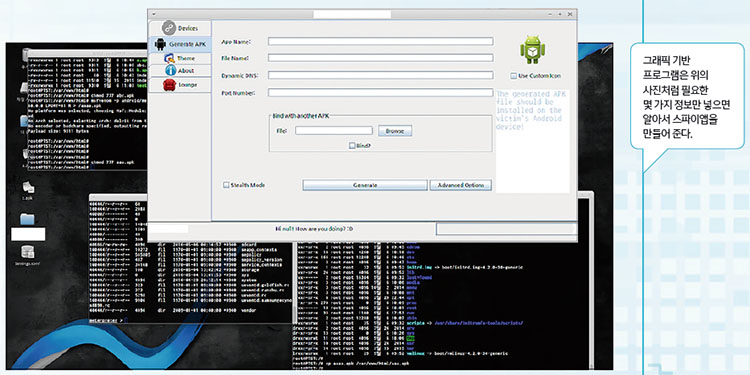

박 부대표는 “안드로이드는 갈릴레오처럼 전문적인 스파이앱을 쓸 필요도 없다”며 인터넷에 돌아다니는 해킹 프로그램 하나를 보여줬다. “아까 사용한 건 보안업체에서 침투 테스트용으로 사용하는 프로그램이에요. 이런 프로그램은 전문가가 아니면 다루기 어려울 뿐더러 만들어진 목적이 백신 프로그램의 성능을 확인하기 위해 만든 거니까 위험하다고 보긴 어렵죠. 그런데 지금 보여드리는 건 전문적인 지식이 전혀 없어도 스파이앱을 만들 수 있는 프로그램이에요.”

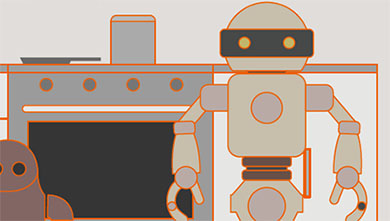

화면에 떠있는 해킹 프로그램은 그래픽 기반 프로그램이라 기자도 쉽게 알아볼 수 있었다. 해킹하고자 하는 단말기의 기종과 접근 권한, 스파이앱의 이름 등만 설정하면 된다. 이런 해킹 프로그램으로 스파이앱을 만든다. 이 스파이앱을 해킹하려는 사람의 스마트폰에 설치만 하면 ‘게임 끝’이다. 표적 대상이 지인인 경우에는 안 보는 사이에 몰래 스파이앱이 설치되는 사이트에 접속하면 되고, 그렇지 않은 경우에는 스미싱(smishing)이나 파밍(pharming)으로 설치를 유도한다. 놀랍게도 이런 프로그램은 시중에서 10만~20만 원에 거래되고 있다(스파이앱은 사용하는 것만으로도 5년 이하의 징역 또는 5000만 원 이하의 벌금형을 선고 받을 수 있다).

*스미싱(smishing) 돌잔치 초대장이나 모바일 청접장과 같은 문자메시지 속의 인터넷주소를 클릭하면 저절로 스파이앱이 깔리게 해 개인정보를 수집하는 수법이다.

*파밍(pharming) 정상적인 홈페이지 주소로 접속해도 피싱(가짜) 사이트로 유도되게 해 스파이앱이 깔리게 하는 수법이다. 정상적으로 보이는 홈페이지로 접속되기 때문에 스파이앱이 깔렸다는 사실을 알아채기가 더욱 어렵다.

종단 간 암호화 방식이란

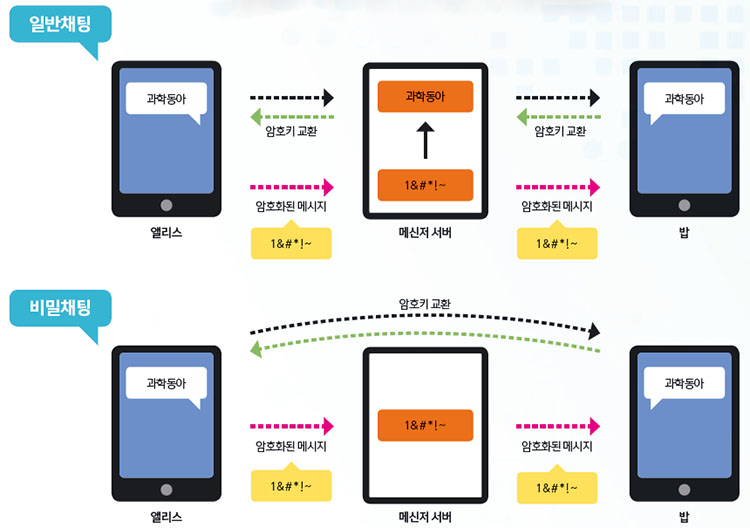

카카오톡 비밀채팅과 텔레그램은 모두 종단 간 암호화 방식을 사용한다. 지난 4월 무료통화어플인 왓츠앱과 바이어도 종단 간 암호화 방식으로 사용자의 정보를 보호한다고 발표했다. 종단 간 암호화 방식은 일반 암호화 방식과 무엇이 다를까.

앨리스(송신자)와 밥(수신자)이 카카오톡으로 메시지를 주고받는다고 해보자. 일반채팅도 메시지는 암호화돼 전달된다. 단, 중간에 카카오톡 서버를 거친다. 앨리스와 서버는 암호키를 교환한다. 서버는 암호화된 메시지를 풀어 메시지 원문을 저장한다. 밥 역시 서버와 암호키를 교환한다. 서버는 앨리스의 메시지를 다시 암호화해 보낸다. 즉, 네트워크 선로를 통과하는 메시지는 암호화된 것이지만, 서버에 저장되는 메시지는 원문 그대로다. 누군가 카카오톡 서버를 해킹하거나 카카오가 특정 집단에게 서버를 공개할 경우, 메시지의 원문이 다 노출되는 셈이다. 실제 지난해 정진우 전 노동당 부대표의 카카오톡 메시지 내용이 압수수색되는 일이 있었다. 카카오톡 서버에 대한 압수수색이었으며 반나절 만에 2368명의 대화 내용이 압수됐다. 물론 대화 내용은 암호화되지 않은 메시지 원문이었다.

종단 간 암호화 방식은 서버를 거치지 않고 앨리스와 밥이 직접 키를 교환하는 방식이다. 서버는 둘의 암호키를 알지 못할 뿐더러 서버에 저장된 메시지도 암호화된 상태다. 서버를 압수수색하든 서버가 해킹 당하든 둘의 암호키를 알지 않는 이상 메시지의 내용이 무엇인지는 알 수 없다. 종단 간 암호화 방식은 네트워크 선로에서 데이터를 빼내는 패킷감청이나 서버 내용을 감청하는 서버감청으로부터는 안전한 셈이다.

스파이앱의 7가지 접근 권한은?

“잠깐, 제 메시지 확인 안 해봤는데. 아직 띄우면 안돼요!” 스파이앱이 깔린 김선태 학생의 스마트폰의 정보가 화면에 적나라하게 드러났다. SMS 내용부터 메신저 기록, 통화 목록, 주소록, 심지어 저장된 사진까지 다 확인할 수 있었다. 컴퓨터로 클릭 한번이면 카메라 촬영에 녹음까지 가능하다.

“여기 스파이앱의 권한을 보세요. SMS, 마이크, 위치, 저장공간, 전화, 주소록, 카메라 등 7가지 기능에 다 접근할 수 있다는 거예요.” 김선태 학생은 자신의 스마트폰을 보여주며 말했다. 이 7개의 접근 권한을 이용하면 생각보다 훨씬 많은 정보를 해커에게 전달할 수 있다. 만약 누군가 당신의 스마트폰에 이 스파이앱을 깔았다고 하자. 해커는 당신이 지금 어디에 있고(위치) 누구를 만났으며(SMS, 전화 등) 현재 어떤 이야기를 나누고 있는지(마이크, 녹음 앱을 통해 휴대전화가 있는 곳의 모든 음성을 들을 수 있다), 그리고 그 상대는 어떻게 생겼으며(카메라), 전화번호는 무엇인지(주소록)까지 모두 알 수 있다.

해킹의 피해는 개인에서 끝나지 않는다. 이는 특정한 기업이나 단체에게까지 영향을 미칠 수 있다. 4월 28일 LG화학은 거대 석유 기업인 ‘아람코프로덕트트레이딩’을 사칭한 e메일에 속아 240억 원의 피해를 입었다. 해커는 회사 직원의 e메일을 해킹해 LG화학 측에 납품대금 계좌가 바뀌었다는 e메일을 보낸 것이다. 스마트폰의 해킹 사례는 아니지만 기업 직원이 해킹되면 얼마나 큰 피해까지 이어질 수 있는지를 단적으로 보여준 사례다.

보안성이 높기로 유명한 텔레그램이나 카카오톡의 비밀 채팅만 사용하면 어떨까. 기자의 질문에 박 부대표는 “더 쉽게 이해할 수 있도록 해주겠다”며 가방에서 또 하나의 휴대전화를 꺼냈다. 그가 꺼낸 것은 ‘루팅(rooting)’을 한 스마트폰이었다. 루팅은 안드로이드 운영체제를 사용하는 스마트폰에서 사용자가 관리자 권한(시스템 권한)에 접근할 수 있도록 개조하는 것을 말한다. 루팅을 하면 안드로이드가 제공하는 기본적인 화면 구성 대신에 자신이 원하는, 예컨대 예쁜 캐릭터가 그려진 화면 구성을 할 수 있다. 아이폰에서는 이와 유사한 행위를 ‘탈옥’이라고 한다.

스파이앱 앞에서는 비밀 채팅도 무용지물

루팅한 스마트폰에 같은 스파이앱을 설치했더니 노트북 화면에 스마트폰의 화면이 고스란히 드러났다. 카카오톡의 비밀채팅이나 텔레그램 등 보안성이 좋기로 유명한 메신저들도 스파이앱 앞에서는 맥을 추리지 못했다. 박 부대표는 “스마트폰의 화면을 볼 수 있으니 어떻게 메시지를 암호화하든 무용지물”이라고 말했다.

카카오톡의 비밀 채팅이나 텔레그램은 ‘종단 간 암호화 방식’을 사용한다(70쪽 박스 참조). 메시지를 도청하는 방법으로는 이번 실험에서 보여준 기기 해킹 외에 네트워크 선로를 공격하는 패킷감청, 메신저 회사의 서버를 해킹하는 서버감청이 있다. 종단 간 암호화 방식은 패킷감청과 서버감청은 막을 수 있다. 하지만 실험에서 보인 것처럼 기기감청에는 아무런 효과가 없다. 스파이앱이 일종의 ‘마스터키’인 셈이다.

스파이앱이 마스터키가 될 수 있는 건 데이터가 암호화되기 전에 가로채서 해킹하고 있는 시스템에 지속적으로 전달해 주기 때문이다. 박 대표는 “스파이앱은 지금도 계속 해킹 프로그램이 깔려있는 노트북의 IP로 접속해 가로챈 데이터를 전달해주려고 시도하고 있다”고 말했다. IP는 컴퓨터의 주소이며, IP를 알면 두 단말기(PC와 스마트폰)는 정보를 송수신할 수 있게 된다. 스파이앱이 계속 접속을 시도하고 있기 때문에 해커가 컴퓨터를 켜기만 하면 두 단말기는 항상 연결된다. 즉, 해커는 언제든 상대방의 단말기를 훤히 볼 수 있다.

안드로이드는 8차선, 아이폰은 일차선 도로

순간 기자의 휴대전화에도 스파이앱이 깔려있는 건 아닐까라는 의심이 생겼지만, 박 대표는 “아이폰은 이 정도 해킹 프로그램으로는 도청하기가 어렵다”며 “좀 더 많은 기기를 지원하는 비싼 해킹 프로그램이 필요하다”고 말했다. 안드로이드와 iOS(아이폰의 운영체제)는 어떤 차이가 있는 걸까.

김태봉 KTB솔루션 대표는 안드로이드와 iOS를 각각 8차선 도로와 일차선 도로에 비유했다. 여기서 도로는 하나의 처리 장치(프로세스)를 의미한다. 아이폰은 하나의 처리 장치로 앱을 실행하기 때문에 하나의 앱이 켜져 있으면 다른 앱은 실행을 멈춘다. 스파이앱이 깔려 있더라도 사용자가 다른 앱을 이용하는 동안은 스파이앱이 실행될 수 없다. 도청을 할래야 할 수가 없는 시스템이다.

반면 안드로이드는 멀티 프로세스를 가진다. 한번에 여러 작업을 수행하기 때문에 스파이앱이 계속 실행될 수 있다. 김 대표는 “아이폰을 해킹하려면 지하도로를 뚫어야 하지만 안드로이드는 8차선 옆에 도로 하나만 더 만들면 되는 차이”라고 말했다. 루팅이나 탈옥을 한 스마트폰은 스스로 차선 하나를 만든 셈이기 때문에 스파이앱이 활동하기가 더 수월하다.

하지만 아이폰이 더 안전하다고 말하기는 어렵다. 해킹 프로그램이 실행되기 어려운 만큼 백신 프로그램도 실행되기 어렵기 때문이다. 김 대표는 “운영체제마다 보안의 장단점이 다르다”며 “완벽한 보안은 없기 때문에 본인이 지속적인 관심을 가지는 수밖에 없다”고 말했다.

▼관련기사를 계속 보시려면?

Intro. 당신의 스마트폰은 안전합니까

Part 1 원격으로 조종하는 마스터키, 스파이앱

Part 2 비밀번호 무력화하는 백도어

Part 3 스마트폰 해킹, 막아낼 방패는 있을까